Le Cloud souverain : pour qui, et pourquoi ?

Alors que le Cloud Souverain fait à nouveau les grandes lignes de l’actualité, avec le projet Gaia-X dévoilé en 2020, ou la récente qualification SecNumCloud obtenue par OVH, il semble essentiel de faire le point sur l’évolution du projet de Cloud Souverain à la française. Dans le premier article de cette série, nous reviendrons sur la volonté politique de répondre aux enjeux de souveraineté posée par l’émergence de l’infonuagique, sur le cadre défini par l’administration française, sur le Cloud Act et enfin sur les acteurs historiques du cloud souverain. Cet article fait suite à celui sur la Souveraineté Numérique.

“L’informatique en nuage («Cloud Computing ») correspond à une évolution structurelle de l’écosystème numérique. En permettant l’accès instantané à des infrastructures ou à des services numériques consommés à l’usage et en standardisant et industrialisant des pans entiers des systèmes informatiques par la réutilisation à grande échelle de fonctions communes, de plus en plus complexes, elle permet des gains importants d’efficacité.” *

* Note du 8/11/2018 n° 6049/SG issue du Directeur de Cabinet du Premier Ministre ayant pour objet la “Doctrine d’utilisation de l’informatique en nuage par l’État”

Cette citation n’est pas extraite du site d’AWS, Azure ou Google mais d’une note du Premier Ministre destinée aux collectivités et aux établissements publics.

Souveraineté

Dans cette même note, le Premier Ministre précise :

“ A l’instar de nombreux pays, il est aujourd’hui nécessaire de doter l’État d’une doctrine en matière d’utilisation de l’informatique en nuage, qui réponde à nos objectifs stratégiques en matière de transformation numérique de l’action publique et qui prenne également en compte les enjeux de maîtrise des données, de réversibilité, de sécurité numérique et de souveraineté.”

* Ibid. Le directeur général des collectivités locales et le directeur chargé des Archives de France ont défini le “cloud souverain” dans la Note d’information n° 2016/004 du 5 avril 2016 relative à l’informatique en nuage (cloud computing) :“Modèle de déploiement dans lequel l’hébergement et l’ensemble des traitements effectués sur des données par un service de cloud sont physiquement réalisés dans les limites du territoire national par une entité de droit français et en application des lois et normes françaises.”

Le document joint à cette note “USAGE DE L’INFORMATIQUE EN NUAGE AU SEIN DE L’ADMINISTRATION” * définit les préconisations à mettre en œuvre au niveau des services de l’État. Il vise “à développer massivement l’usage du cloud au sein des administrations et à en faire à terme la norme” sur la base d’une stratégie hybride qui repose sur 3 cercles de solutions à utiliser en fonction de “la sensibilité et du niveau de pérennité des données, des traitements ou des applications”.

* Pièce jointe à la Note du 8/11/2018 n° 6049/SG issue du Directeur de Cabinet du Premier Ministre

Ces trois cercles sont définis de la manière suivante :

| Cercle | Sensibilité des données | Type de solution | Description des solutions | Conformité SecNumCloud |

|---|---|---|---|---|

| 1 | Données, traitements et applications sensibles | Cloud interne | Construction en interne à l’Etat de trois instances de cloud interministériels qui devront progressivement devenir une offre cohérente « laaS » et « PaaS » sur une base OpenStack, accessible à l’ensemble des ministères via des interfaces simplifiant l’usage à l’échelle interministérielle. L’ensemble des ministères pourra déployer des services en mode “Saas” sur cette infrastructure. | Oui |

| 2 | Données, traitements et applications d’une sensibilité moindre, mais nécessitant un certain niveau de pérennité | Cloud dédié | Cloud computing standard d’un industriel du secteur et qui sera développée de manière à réduire fortement des travaux de migration avec le 1er cercle « Cloud interne ». Il sera personnalisé pour les besoins de l’Etat et reposera sur des infrastructures dédiées. La personnalisation comprend l’intégration du service de supervision de sécurité de I’ANSSI ainsi que certains composants de France Connect Plateforme. | Oui |

| 3 | Données, traitements et applications peu sensibles | Cloud externe | Catalogue d’offres cloud computing externes génériques accessibles sur internet (notamment en Saas), porté par des centrales d’achat comme I’UGAP pour en faciliter la commande. Ces offres devront néanmoins répondre à des critères minimaux en termes de fonctionnalité, de réversibilité et de sécurité et pourront faire l’objet de labellisations en fonction de leurs caractéristiques, notamment en matière de sécurité. | Non |

Aucune information complémentaire n’apparaît dans ce document pour préciser la notion de “sensibilité des données”.

Les craintes vis à vis du Cloud Act

Les leaders du marché des services d’infrastructures de cloud public sont des sociétés américaines qui sont donc soumises au droit américain.

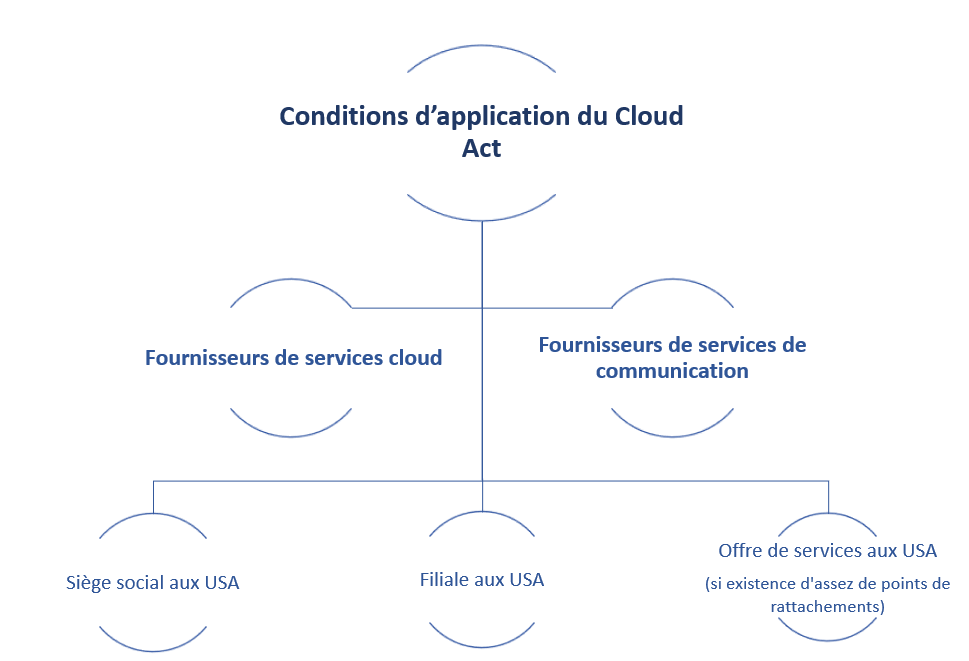

L’une de ces lois est le Cloud Act (Clarifying Lawful Overseas Use of Data) introduit dans un amendement du projet de loi de finances le 23 mars 2018. Cette législation a pour objectif d’octroyer l’accès aux forces de l’ordre américaines ainsi qu’aux gouvernements étrangers (sous certaines conditions bien entendu) aux données de fournisseurs de service Cloud (FSC) de droit américain stockées en dehors des Etats-Unis.

Les forces de l’ordre américaines peuvent dorénavant avoir accès à des données de fournisseurs de service Cloud (FSC) situées hors du territoire des Etats-Unis, sur présentation d’une injonction de produire (search warrant) ou injonction à comparaître (subpoenas).

Cette injonction de produire est obtenue auprès d’un juge indépendant qui devra vérifier la légalité de la requête des forces de l’ordre, comme présenté par le graphique ci-dessous. Lorsque le juge octroie l’injonction aux forces de l’ordre, celles-ci peuvent l’adresser directement au FSC visé. Le FSC peut alors transmettre les données litigieuses ou décider de contester la légalité de l’injonction auprès de l’autorité judiciaire compétente.

Le CLOUD Act reconnaît aux prestataires de services le droit de contester les demandes contraires aux lois ou aux intérêts nationaux d’un autre pays.

Le Cloud Act est « encryption-neutral » : il n’interdit ni n’oblige les FSC à fournir la clé de déchiffrement des communications, données ou documents chiffrés (a fortiori lorsque cette clé n’est pas gérée par le FSC mais par son client).

Par rapport au Cloud Act, voilà comment se positionne AWS * :

“…Nous sommes toujours vigilants en ce qui concerne la confidentialité et la sécurité des clients et nous nous engageons à fournir à nos clients des protections de pointe en matière de confidentialité et de sécurité lors de l’utilisation de nos produits et services. Lorsque nous recevons une demande de contenu émanant des forces de l’ordre, nous l’examinons avec soin pour en authentifier l’exactitude et pour vérifier qu’elle est conforme à la loi applicable. Là où nous devons agir pour protéger les clients, nous continuerons à le faire. Nous avons toujours contesté les demandes d’informations des clients émanant du gouvernement et que nous estimons excessives ou inappropriées. Si nous sommes tenus de divulguer le contenu du client, nous continuerons d’avertir les clients avant la divulgation afin de leur donner la possibilité de demander la protection de la divulgation, sauf si la loi l’interdit…”.

* Page Cloud Act du site Web AWS

La préconisation d’AWS vis à vis de ses clients est la suivante :

“…Nous pensons que les clients doivent garder le contrôle de leurs propres données et nous fournissons un certain nombre de services de chiffrement avancés et de gestion de clés que les clients peuvent utiliser pour protéger leur contenu. Les clients peuvent également choisir parmi un certain nombre de solutions de chiffrement tierces prises en charge lorsqu’ils utilisent les services AWS. Le contenu chiffré est inutile sans les clés de déchiffrement applicables….”

Un rapport (Amazon Information Request Report) sur les demandes adressées à AWS par la justice américaine est disponible sur son site Web.

Pourquoi cette notion de souveraineté

L’ANSSI a été missionnée, au niveau de la cybersécurité, au travers de la Loi de Programmation Militaire pour “protéger” les OIV (Opérateurs d’Importance Vitale) et les OSE (Opérateurs de Services Essentiels) : les entreprises qui délivrent des services clés pour le fonctionnement de l’état Français.

La cybersécurité des Opérateurs d’Importance Vitale (OIV) s’intègre dans le dispositif interministériel plus large de sécurité des activités d’importance vitale (SAIV) inscrit dans le code de la défense.

Ce dispositif a permis d’identifier les opérateurs d’importance vitale (OIV), privés et publics, qui exploitent ou utilisent des installations jugées indispensables pour la survie de la Nation.

Pour faire face aux nouvelles menaces cyber, l’article 22 de la loi de programmation militaire (loi n° 2013-1168 du 18 décembre 2013), impose aux OIV le renforcement de la sécurité des systèmes d’information critiques qu’ils exploitent : les systèmes d’information d’importance vitale (SIIV).

Les acteurs historiques du cloud souverain

Fin Janvier 2020, Orange a fermé CloudWatt. Fondé en septembre 2012 par Orange et Thales, Cloudwatt formait, avec Numergy (créé la même année par SFR et Bull), les deux fers de lance du cloud souverain voulu par l’Etat (et pour lequel ce dernier a investi près de 150 millions d’euros) pour offrir des alternatives nationales aux géants américains AWS, Microsoft, Google après les révélations d’Edward Snowden sur les écoutes massives de la NSA.

Numergy a été placée sous procédure de sauvegarde le 13 octobre 2015.

Ceci conclut la première partie de cette série d’articles sur le Cloud Souverain. Nous verrons dans le prochain article l’évolution de l’idée du Cloud Souverain vers le Cloud de Confiance.