Si nous intervenons sur la solution Splunk depuis quelques années maintenant, nous n'avions pas eu, jusqu'à présent, l'occasion de contribuer à la communauté à travers la publication d’Apps. Il est vrai que les Apps Splunk que nous développons au fil de nos missions découlent généralement de cas d'utilisation définis par nos clients. ...

Lire la suite

En marge de son SplunkLive! annuel qui se tenait à la Maison de la Mutualité mardi 27 mars dernier, Splunk proposait, pour la première fois à Paris, son épreuve Boss of the SOC lancée à l’occasion de Splunk .conf2016. https://twitter.com/simon_s3c/status/978667553382916099 Le concept est simple, faire s'affronter une dizaine d'équipes d...

Lire la suite

Les 14 et 15 Février 2017 Paris a accueilli pour la première fois en France la ServerlessConf, conférence communautaire dédiée aux architectures serverless. La journée du 14 Février était consacrée aux workshops et à l'utilisation pratique de solutions AWS (construire une plateforme vidéo Serverless), Google Cloud Platform et Open FaaS. C...

Lire la suite

Ils partirent 40 au petit matin, et revinrent 40 à la nuit tombée. Cela pourrait être le pitch d’un film particulièrement mauvais, mais c’est en réalité celui du workshop AWS qui a eu lieu le 14 février dernier à l’espace saint Martin à Paris lors de la ServerlessConf Paris. Et comme vous l’avez deviné, nous n’avons perdu personne en rout...

Lire la suite

The Terraform Open Source community is very active, and has produced over the years a wide variety of providers. But what happens when you have a specific use case for which there are no existing provider yet? This article will illustrate how to create your very own Terraform provider. Terraform is a plugin-based software written in G...

Lire la suite

J'arrive un peu après la bataille, mais à la suite d'une récente discussion entre collègues j'ai ressenti le besoin d'écrire mon avis sur la mouvance DevOps apparue il y a quelques années, et qu'on retrouve désormais partout. Note de l'auteur : ceci est un billet d'humeur qui reflète un avis personnel. À moins d'avoir vécu dans une grot...

Lire la suite

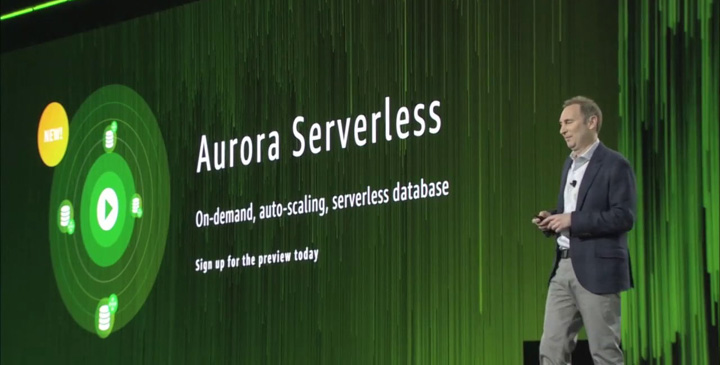

AWS re:Invent 2017 fut un événement hors-normes, et la team D2SI était présente en force ! J'ai eu la chance de faire partie de l'équipe présente sur place, en tant que membre de la cellule Serverless/Cloud Native. Mon objectif au sein de cette cellule étant de l'animer, d'évangéliser autour des technologies de cet éco-système, et d'aide...

Lire la suite

Nous avons vu récemment comment automatiser une stack Active Directory et comment directement rattacher les instances dans un domaine à la création de ces dernières. L'un des avantages majeurs du Cloud est de pouvoir scaler automatiquement l’infrastructure selon les besoins applicatifs, mais s’il est possible de joindre un domaine lors d'...

Lire la suite

Qu'est-ce qui fait expérience digitale réussie ? Un parcours client fluide, un achat facilité par des informations précises et à jour... tout cela est le fruit d'une organisation DevOps et d'une infrastructure IT permettant de livrer régulièrement très régulièrement de nouvelles fonctionnalités. À travers le retour d’expérience du projet ...

Lire la suite

Les applications web d’entreprises sont très souvent construites sur un modèle classique qui a fait ses preuves : des serveurs web front-end se chargent de prendre en compte les requêtes des clients et renvoient les résultats en s’appuyant sur des serveurs de base de données SQL en back-end. Sur AWS, le service managé RDS (Relational Data...

Lire la suite