Revolve Job Zero : la revue de presse Sécurité #2 – les attaques

La semaine dernière, nous avons évoqué les erreurs de configurations dans le Cloud et mentionné quelques pistes d’amélioration pour sécuriser les infrastructures.

A quoi bon, if it ain’t broke don’t fix it ? Pas vraiment : le SI est exposé à des vulnérabilités, qui sont autant de brèches éventuellement exploitables par des hackers malveillants. Les conséquences de l’attaque peuvent être désastreuses pour une entreprise et ses employés.

C’est pourquoi, dans cette édition #2 de la revue Sécurité, nous vous proposons quelques articles qui ont attiré notre attention chez Devoteam Revolve en lien avec les cyberattaques.

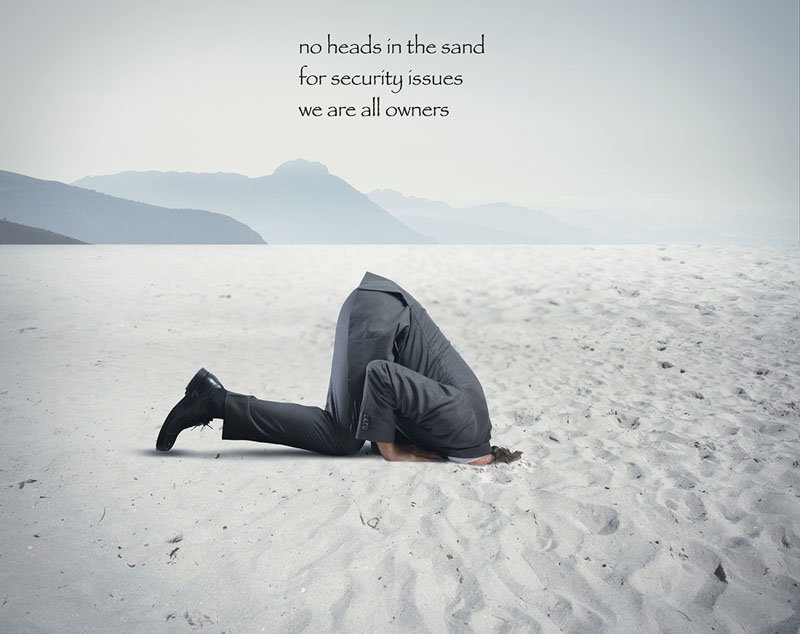

Chez Devoteam Revolve, security is job zero ! Cela signifie qu’au quotidien chacun.e travaille, en interne comme chez ses clients, en prenant en compte au quotidien, et comme une top priorité avant toutes les autres, le respect des besoins de sécurité. Pour cela, il est indispensable de rester informé.e en permanence des nouvelles tendances, vulnérabilités et solutions du monde de la sécurité cloud. Et de partager ces infos !

The Lacework a publié sa revue sur les attaques, dont on peut souligner, je cite une connaissance, qu’elle “présente des situations réelles plutôt que des cas théoriques boostés aux stéroïdes pour distiller la peur et faciliter la vente de leurs produits […]” (volume 1, volume 2). Parmi les attaques, on retrouve la fameuse de type ransomware, à laquelle les différents cloud providers essaient de sensibiliser.

Attention au deuxième effet kisscool lors d’une pénétration de votre SI : le chiffrement malveillant qui empêche l’accès légitime à vos données et processus est une première chose, l’exposition des données en clair sur le web en est une seconde. Je n’ai pas encore lu comment cela s’est précisément passé pour Twitch (“Come on let’s twitch again”), mais sur ce sujet, nous avons publié Comment réagir face à une attaque de ransomware, un article qui rend compte d’une attaque réelle et des actions menées pour restaurer les données.

L’article rappelle l’importance des back-ups dans la remédiation contre les attaques ransomwares. Il sera difficile d’avoir un bon RPO/RTO/PRA sans avoir une stratégie bien éprouvée.

En mode tips et pour donner du grain à moudre à ces réflexions, je vous invite à lire un article un peu plus technique que j’ai pris beaucoup de plaisir à consulter, de Scott Piper, ancien NSA, sur la durabilité des données en cas d’attaques ransomwares.

En mode tips bis, pour se prémunir des attaques, on peut en simuler : voici Pacu, un outil qui se veut être le Metasploit pour AWS. Il vous permettra de pentester de manière conséquente votre infra :

“Pacu is capable of testing S3 bucket configuration and permission flaws, establishing access through Lambda backdoor functions, compromising EC2 instances, exfiltrating data, escalating privileges, and covering tracks by disrupting monitoring and logging, including CloudTrail, GuardDuty, and others” (si vous souhaitez contribuer au projet open source, c’est par ici).

Et enfin, parce que la gestion des secrets et des credentials est intimement liée à la sécurité, et parce qu’il est effectivement possible de parler de secrets sans mentionner Vault (mais allez quand même lire nos articles sur Vault), voici un article de Square, qui expose un cas d’étude réalisé par leur entreprise et qui tourne en prod chez eux : la gestion hybride (cloud/onprem) des secrets avec AWS Lambda.

De manière générale, on notera que la sécurité présente un enjeu business vital à l’échelle de l’organisation.

Cependant, comment valoriser la sécurité au sein des équipes ? On entend parler de la sécurité surtout au cours d’incidents majeurs et quand la maison brûle… ce n’est peut-être pas la meilleure publicité.

Même si l’avènement du cloud computing est relativement récent, on peut envisager d’utiliser une stratégie multi-millénaires pour motiver les équipes à sécuriser les infrastructures, le code et les accès : la technique du bâton et de la carotte (on me fait signe, c’est plutôt XXe siècle).

Personnellement, l’utilisation du bâton ne rentre pas dans mon système de valeurs.

Alors la semaine prochaine, on discutera de comment on peut intégrer la sécurité au sein des équipes de manière élégante et efficace.

Créativité et sérénité : un haïku pour se motiver