Retour sur la WAX Conf : cybersécurité, Cloud Native et numérique responsable

La WAX conf est une conférence tech orientée REX client et organisée à Aix-en-Provence par Les Filles et les Garçons de la tech.

La WAX Conf est née en 2020 pour relancer les rencontres en physique suite au COVID. Cette 3ème édition de la WAX propose des conférences suivant 3 piliers :

- Cybersécurité

- Cloud Native

- Numérique responsable

Les Filles et les garçons de la tech ou FGtech est une ESN spécialisée dans les domaines Cloud & DevOps. Elle propose un format innovant pour les consultants avec une semaine de 4 jours chez les clients, la 5ème journée de la semaine étant réservée à des activités internes: formations, REX & KM mais aussi activités civiques ou team building.

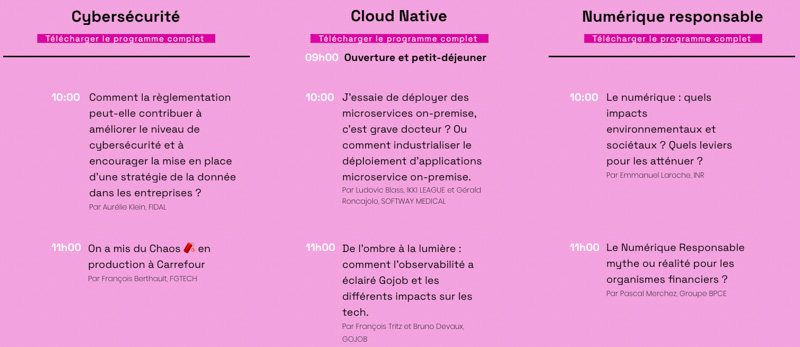

Programme

Les conférences s’étalent sur la journée suivant 3 piliers : cybersécurité, cloud native et numérique responsable. Toutes les conférences sont techniques et se basent sur un cas concret observé en entreprise.

Il est intéressant de noter que le numérique responsable constitue un pilier à part entière de la conférence. L’un des talks sur ce sujet a été présenté par un Revolver de Toulouse, Luiz Carlos De Jesus Junior, sur l’empreinte carbone générée par l’entraînement d’un modèle d’IA (spoiler alert: c’est beaucoup plus qu’on ne pense 🙁).

Lieu

Cette édition de la WAX conf (la 3ème) a eu lieu à The camp, un lieu d’innovation situé dans la campagne aixoise qui propose des formations au public ou met ses locaux à disposition pour l’organisation d’événements. Un hôtel et un restaurant sur le site permettent de s’immerger dans un événement sur plusieurs jours.

Crédit photo : Stanislas Ledoux

REX

Retour global

L’événement est très bien organisé (lieu, logistique, salles de conférence, équipement audio/visuel) et les conférences sont de qualité. Les conférences sont des REX de cas d’usage concrets avec des présentations de solutions/outils. Le niveau technique est élevé, il y a des explications de mise en place/configuration, des extraits de code, etc.

Une salle de conférence était dédiée à chacun des thèmes de l’événement et un espace central était réservé pour des stands permettant d’échanger avec les intervenants.

Il y avait plusieurs temps réservés à des échanges entre les participants dans la journée.

Objectif

L’événement rassemble des populations techniques, commerciales et HR autour des sujets cloud & devops. L’événement a donc différentes facettes:

- Partages techniques, montée en compétences, formations

- Networking, rencontres, prise de contact

- Prospection commerciale dans une moindre mesure

- Recrutement (surtout les sociétés ayant réservé un stand)

Présence client

Le tissu local est bien représenté. On retrouve les grosses entreprises présentes dans la région Aix-Marseille telles que Airbus Helicopters (talk organisé), FDJ (talk organisé), Enedis (talk organisé), Onet, CMA CGM ou BPCE (talk organisé).

On rencontre également des sociétés plus petites et jeunes mais avec des ambitions/croissances très intéressantes, en particulier GoJob (uberisation de l’interim) ou Softway Medical (développement de logiciels à destination des hôpitaux).

On retrouve également beaucoup d’ESN plus ou moins importantes/spécialisées comme Klanik, Metanext, Ikki League et évidemment FGtech & Devoteam Revolve.

Cloud privé vs cloud public

Inquiétude face au Cloud Act ? Contraintes réglementaires ? Héritage technologique ? Autant de raisons de privilégier le cloud privé par rapport au cloud public et c’est ce qui a été observé parmi les entreprises présentes.

L’exploitation de données pour des clients du domaine militaire exclut de facto l’utilisation du cloud public, a fortiori américain (exit AWS, GCP ou Azure). Airbus Helicopters a donc fait le choix du cloud privé avec la mise en place de clusters RedHat Openshift dans les datacenters partagés avec Airbus Aviation.

Softway Medical développe des solutions à destination des hôpitaux français. Soumis à la norme HDS, ils ont construit leur offre sur des infrastructures on-premise et sont aujourd’hui hébergés dans des salles data centers louées avec Openshift également. Une migration vers le cloud public n’est pas exclue avec l’obtention de la certification HDS par AWS en 2019. Au-delà de la migration technique que cela représente, un important travail d’évangélisation sera nécessaire pour amener les clients à accepter que leurs données circulent dans les nuages.

Orange et Enedis ont construit leur cloud privé comme une évolution logique de leurs importants runtimes on-premise. L’amortissement élevé et lent des leurs infrastructures éloignent le ROI d’une migration vers le cloud public.

Carrefour disposant d’une empreinte on-premise moindre a initié une migration vers le cloud public en 2018.

Jeune startup, GoJob est cloud native. L’entreprise digitale qui s’est donnée pour mission d’uberiser l’interim exploite au maximum les capacités offertes par le cloud public (scalabilité, facturation à la minute, multiplicité des services managés, présence mondiale, etc.).

Parmi les entreprises présentes, on constate que le cloud public est encore peu utilisé même si toutes ont un POC ou une étude en cours pour évaluer une potentielle utilisation voire migration. A n’en pas douter, le cloud public a encore de beaux jours devant lui.

Rex techniques

Orchestration de firewall physiques chez Enedis

L’équipe cybersécurité d’Enedis impose l’utilisation de firewalls physiques pour contrôler les flux réseau mais avec le nombre croissant d’intégrations avec des partenaires et client, le nombre de firewall à gérer s’élève à plus de 200 et 50 000 règles firewalls. La charge de gestion associée et l’augmentation du délai de réactivité ont poussé Enedis à chercher une solution automatisée.

Initialement, Enedis a investigué les solutions d’automatisation sur étagère telles qu’Ansible, Puppet ou Chef mais ils n’ont pas fait ce choix car leur besoin était trop spécifique et nécessitait une importante charge d’adaptation de ces outils. Enedis a préféré partir sur une solution custom, développée et managée en interne.

La solution est aujourd’hui en place depuis plusieurs mois et le retour d’expérience est très satisfaisant: la solution répond au besoin, les clients sont satisfaits et les équipes internes également.

- Côté client ils ont un portail d’accès permettant de soumettre les demandes de règles de firewall

- Côté IT l’implémentation est automatisée via Infra as code permettant un facile rollback

- Côté cybersécurité, ils peuvent auditer les règles de firewall via le repository git

Lors de la conférence, Enedis a conclu sa présentation en expliquant qu’ils ne regrettaient pas leur choix d’être allé à l’encontre d’une règle communément acquise en IT : ne pas faire un développement custom lorsqu’une solution sur étagère peut répondre au besoin.

Chaos engineering chez Carrefour

La disponibilité des applications est devenue critique chez Carrefour et la DSI a souhaité renforcer leur résilience en mettant en place du chaos engineering. Le terme fait peur, mais le chaos engineering, c’est quoi?

Le chaos engineering fait partie de l’arsenal du SRE pour améliorer la robustesse et l’auto-régénération des applications et infrastructures IT. Le SRE (Site Reliability Engineering) est une discipline inventée par Google et qui a pour mission d’assurer la sécurité, disponibilité et évolution des applications et infrastructures qui constituent un service IT avec une supervision permanente de la disponibilité, latence, performance et scalabilité.

“SRE is what you get when you treat operations as if it’s a software problem. Our mission is to protect, provide for, and progress the software and systems behind all of Google’s public services — Google Search, Ads, Gmail, Android, YouTube, and App Engine, to name just a few — with an ever-watchful eye on their availability, latency, performance, and capacity.”

En suivant ces préceptes, l’équipe ops de Carrefour a mis en place des périodes de tests de leur services avec des scripts générant volontairement des défaillances (extinction d’une VM, coupure d’une règle de firewall, etc.). Le test permet de vérifier soit la détection de la défaillance par les systèmes de monitoring (par exemple la coupure réseau et sa root cause potentielle, la règle firewall), soit directement la résolution de l’incident (par exemple l’autoscaling group recrée une VM manquante dans le pool).

L’équipe Ops a également mis en place 2 “nuits du chaos” par an : l’équipe se réunit de 18h à minuit pour pratiquer le chaos engineering avec un script générant des défaillances non connues à l’avance.

Depuis la mise en place de cette approche SRE et Chaos Engineering, Carrefour confirme que les applications sont plus résilientes avec un nombre d’incidents et une durée de résolution des incidents qui ont diminué.

Gestion multi-environnements chez Orange

Orange propose depuis longtemps une offre d’hébergement et doit gérer un écosystème important d’environnements incluant des technologies et versions différentes. Même si de manière générale l’upgrade technologique est à privilégier pour éviter la charge associée à la dette technique, ce n’est pas toujours facile.

Orange a donc pris le parti de s’outiller afin d’alléger la charge associée à la gestion des différents environnements qui coexistent.

La gestion des déploiements en infrastructure as code comprend beaucoup de configuration spécifique aux clients et les services d’hébergement utilisés sont très variés (VM, clusters kubernetes avec charts helm, etc.). Pour unifier la gestion des déploiements, Orange a choisi d’utiliser CUE lang comme outil unique d’infrastructure as code. C’est un langage de configuration déclaratif qui permet de customiser la configuration spécifique d’un client tout en reposant sur des modules standardisés (chart helm, code terraform).

L’environnement de développement est également un écosystème complexe et varié. On peut facilement perdre beaucoup de temps pour travailler sur un sujet, simplement pour récupérer les bons outils dans les bonnes versions. Pour cela, Orange a choisi d’utiliser l’outil nix-shell. Ce shell interactif permet de construire un environnement de développement isolé grâce à un fichier de configuration localisé à la racine du dossier/git. En une simple commande nix-shell, le développeur a à disposition tous les outils nécessaires, conformément au projet concerné. Déposer le fichier de configuration dans le git du projet permet à n’importe quel développeur de travailler sur le sujet sans perdre un temps fou à mettre en place le bon environnement de travail.

Lors de la conférence, Orange a confirmé que cet outillage avait permis de faciliter la gestion multi-environnements et de réduire le temps perdu à la configuration des environnements de développement. Les développeurs peuvent se consacrer aux projets clients et se libérer de la configuration.

Observabilité chez GoJob

La mise en place de l’observabilité chez GoJob a permis d’outiller les développeurs et de les rendre autonomes dans l’analyse des performances de leur application. Le projet a été lancé pour pallier ce pain point : les développeurs étaient aveugles.

Le projet de déploiement des outils s’est accompagné d’un profond changement de culture et d’organisation dans l’entreprise en plaçant l’observabilité au cœur de la démarche de développement et au sein même de chacune des squads comme une activité à part entière..

GoJob a observé une amélioration constante depuis la mise en place des outils et de la démarche : les erreurs sont corrigées et l’application est optimisée en permanence pour être le plus performant possible.

Parmi les gains liés à la mise en place de l’observabilité, GoJob présente des optimisations applicatives évidemment mais également des réductions de factures cloud (ressources trop utilisées ou pour rien parfois).

GoJob a également présenté le risque d’avoir trop d’indicateurs à surveiller et a expliqué s’être basé sur les théories SRE de Google et les 4 indicateurs principaux à surveiller selon eux:

The 4 golden signals: latency, traffic, errors, saturation

Liens vers les outils mentionnés: Elastic

Green AI : empreinte carbone de l’entraînement d’un modèle d’IA

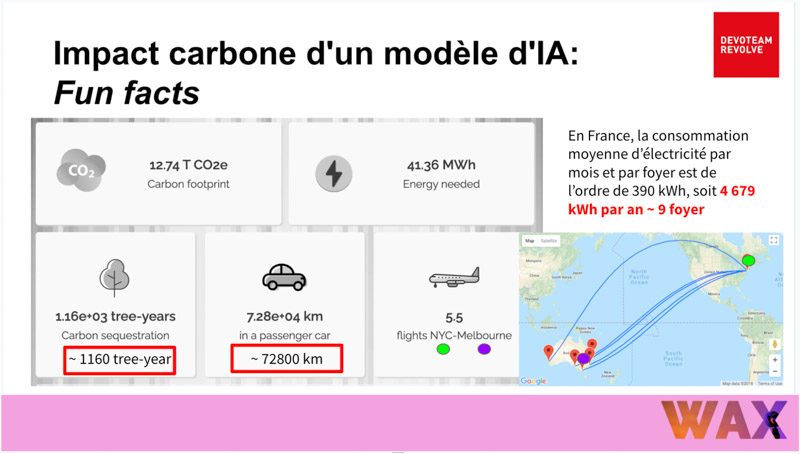

La conférence de Luiz est un véritable électrochoc : 72 000 km en voiture, 6 allers-retours NYC/Melbourne ou l’énergie utilisée par 9 foyers français pendant un an… ce sont des exemples de l’équivalent de l’empreinte carbone générée par l’entraînement d’un modèle d’IA.

Luiz travaille sur les sujets IA depuis longtemps et a un vrai recul sur leurs impacts. En revanche, il explique que ce n’est pas le cas de beaucoup d’entreprises, qui sont peu sensibles à cet aspect “green”. Ils réagissent beaucoup plus à la composante finops qui va heureusement dans le même sens que l’aspect green (moins de consommation de ressources = moins de $ et moins d’impact énergétique).

Lorsqu’il essaye de sensibiliser ses clients à cet aspect, Luiz émet des propositions pour réduire la consommation énergétique et de ressources comme l’utilisation du transfer learning (utiliser un algorithme pré-entraîné sur un sujet donné et le ré-entraîner spécifiquement sur le sujet souhaité).

En tout cas, l’IA n’est pas dupe : lorsqu’on demande à ChatGPT si l’intelligence artificielle est consommatrice d’énergie, l’algorithme confirme “les ressources de calcul puissantes peuvent consommer beaucoup d’électricité”. ChatGPT émet des conjectures sur des optimisations possibles: “Les chercheurs et les entreprises travaillent sur des méthodes visant à rendre l’IA plus économe en énergie, comme l’optimisation des algorithmes, l’utilisation de matériels plus efficaces sur le plan énergétique et le développement de techniques de calcul distribué pour réduire la charge des centres de données”.

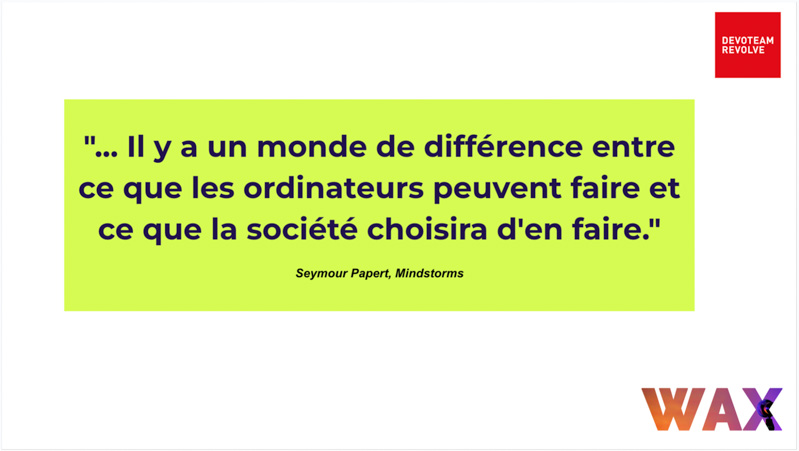

Un article de Luiz sur le sujet de cette conférence sera publié ici très prochainement. En attendant, pour toute question sur le green AI, il vaut mieux éviter de demander à Chat GPT et s’adresser plutôt à Luiz qui conclut sa conférence avec une sage citation :

Conclusion

La WAX conf est jeune (3 ans) mais s’impose déjà dans comme un événement majeur du paysage cloud de la région Aix-Marseille. En témoignent:

- Une participation importante (300 personnes) de gens passionnés, techniques et compétents

- Un lieu exceptionnel (The Camp) avec une organisation très professionnelle

- Une vingtaine de conférences techniques

- Une quinzaine de stands entreprise pour faciliter les rencontres

A l’année prochaine pour la 4ème édition !

En attendant, il faut planter le badge de la conférence qui est en papier biodégradable avec des graines de fleurs incrustées ! Le numérique responsable, ça commence ici !

Les conférences de la WAX Conf 2023 sont disponibles sur Youtube :