AWS re:Invent, la sécurité un pas plus loin…

AWS re:Invent, grand-messe du Cloud public qui se tient chaque année fin novembre, est traditionnellement propice aux annonces de nouveaux services, qu’il s’agisse d’innovations ou de services qui simplifient la vie des utilisateurs en poussant plus loin l’automatisation ou la templatisation. Cette année les deux sujets phares étaient l’IA et l’hybridation, mais la sécurité reste toujours une priorité pour AWS avec plus de 300 conférences sur le sujet et quelques annonces qui ont attiré notre attention.

Disclaimer : cette présentation est un panorama non exhaustif, basée sur les annonces officielles d’AWS. Elle n’a pas valeur d’avis critique, d’autant plus que certains services ne sont pas encore disponibles ou uniquement en version préliminaire. Nous publierons dans un second temps les résultats des analyses pratiques et critiques que nous aurons menées sur ces outils.

De nouveaux services de sécurité

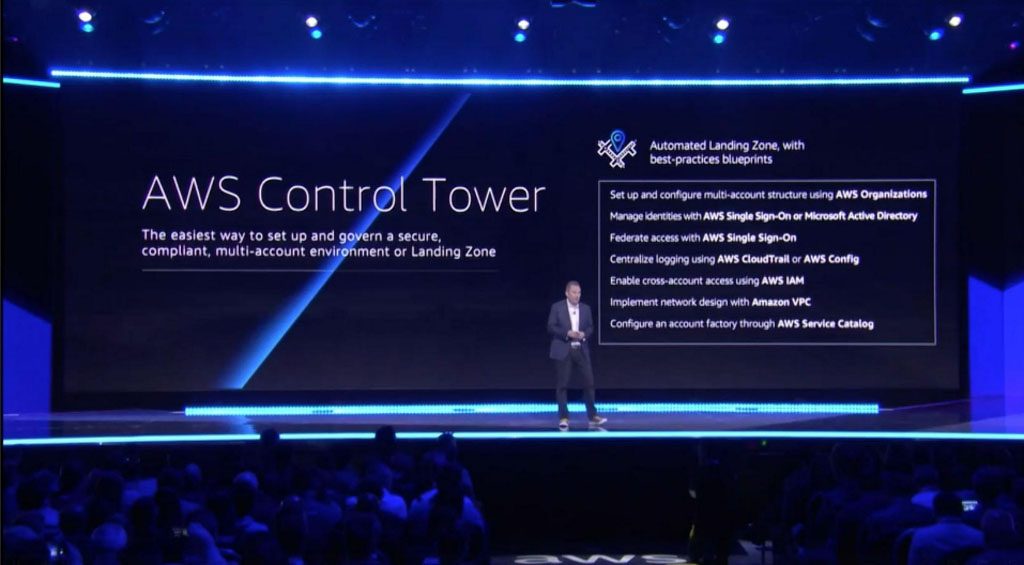

AWS Control Tower (“preview” non encore disponible) : l’objectif de Control Tower est de déployer de façon automatique une landing zone standard bâtie à partir de modèles prédéfinis et paramétrables intégrant les meilleures pratiques sécurité du Well Architected Framework, et facilitant la configuration et la gestion des services de sécurité dans un environnement multi-comptes : renforcement des règles d’authentification, meilleure centralisation des logs, optimisation de la segmentation réseau, encadrement des droits liés à certaines actions sensibles.

AWS Control Tower vise également à donner à une équipe centrale, via un tableau de bord, une visibilité transverse sur le niveau de sécurité et de conformité de la plateforme cloud aux règles internes. En effet, le principal intérêt de Control Tower est le système des “guardrails” : règles de conformité qui limitent l’usage ou la configuration de certains services ou droits dans l’ensemble des comptes de l’organisation AWS (plutôt que de s’appuyer sur des outils du commerce ou des développements spécifiques pour en bénéficier, comme c’était le cas jusqu’à présent).

KMS Custom Key Store (disponible) : suite à l’intégration de KMS avec CloudHSM, ce service rend désormais possible la création d’espaces personnalisés de dépôt de clés, ainsi que la généreration, le stockage et l’utilisation des clés via des instances HSM dans un cluster AWS CloudHSM dédiés et indépendant du service KMS. Cette amélioration des capacités de contrôle et d’isolation des clés de chiffrement pourrait ainsi permettre aux organisations de mieux répondre aux obligations réglementaires auxquelles elles peuvent être soumises.

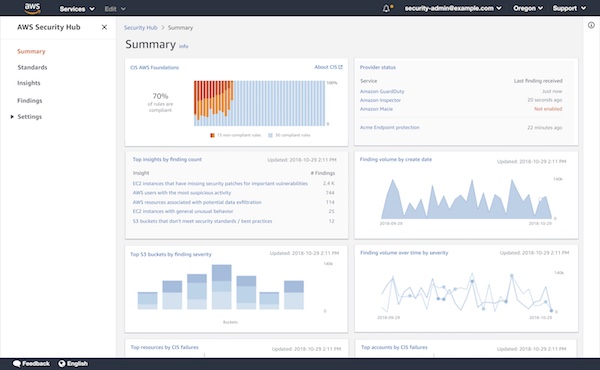

Des outils d’audit

AWS Security Hub (“preview” disponible) : c’est la réponse au Security Command Center de GCP annoncé cet été. Ce service vise à offrir une plateforme centrale de gestion de la sécurité, avec la mise à disposition d’un tableau de bord fournissant une vision centralisée et agrégée des alertes issues des outils de sécurité en place, qu’ils soient propres à AWS (ex. : détection d’intrusion émises par Amazon GuardDuty, résultats de scans de vulnérabilités fournis par Amazon Inspector, identification des données sensibles par Amazon Macie) ou fournis par de tierces parties partenaires AWS (APN). AWS Security Hub devrait également s’intégrer avec Amazon CloudWatch et AWS Lambda pour permettre le déclenchement automatique d’actions de remédiation.

AWS Well-Architected Tool (disponible dans les régions USA Est (Virginie du Nord), USA Est (Ohio), USA Ouest (Oregon) et UE (Irlande)) : cet outil permet d’analyser l’ensemble des ressources et du code (dit “charges de travail”) mis en oeuvre pour construire une application cloud et de le comparer aux meilleures pratiques d’architecture préconisées par AWS sur la base des 5 piliers du Well Architected Framework (excellence opérationnelle, sécurité, fiabilité, efficacité des performances et optimisation des coûts). Il permettrait par la suite d’identifier les risques potentiels liés à d’éventuels écarts ainsi que les pistes d’amélioration.

Amazon CloudWatch Logs Insights (disponible) : l’objectif est de fournir un service managé permettant de requêter et de visualiser de façon rapide des volumes importants de logs, qu’ils soient générés par des services aussi divers que VPC, Route 53 Logs, Lambda, CloudTrail, RDS, IoT, API Gateway, S3, ou EC2.

Amélioration des notifications pour le service Amazon GuardDuty (disponible) : Amazon GuardDuty est un service de détection de comportements potentiellement malveillants ou non autorisés sur les comptes et ressources AWS. Jusqu’à présent, le suivi des mises à jour des fonctionnalités associées à ce service était manuel. Il est désormais possible d’être informé automatiquement, via le service Amazon SNS, de la publication de nouveaux types de recherche ou versions de fonction pour ce service.

Des services qui embarquent plus de sécurité

AWS Lake formation (“preview” en accès limité) : ce service facilite la mise en oeuvre d’un data lake en simplifiant et automatisant un ensemble d’étapes, notamment : chargement des données de différentes sources, configuration des buckets et des partitions, nettoyage et préparation des données ou bien configuration et déploiement centralisé et unifié des règles de sécurité et des paramètres fins de contrôle des droits d’accès.

Simple Storage Service (S3) : l’objectif d’Amazon S3 Object Lock, disponible dans toutes les régions AWS, est d’empêcher la suppression ou l’écrasement d’objets pour une certaine période de temps voire même de manière indéfinie (à travers la mise en place d’un modèle “Write Once Read Many”). Ceci permettrait notamment d’améliorer la protection des données soumises à des périodes de rétention légale.

Amazon S3 Glacier Deep Archive (disponible à partir de début 2019) : AWS facilite la mise en place d’une politique d’archivage des données sécuritaires en mettant à disposition des organisations une nouvelle classe de stockage S3 à des tarifs très inférieurs aux solutions actuelles (possibilité de stocker 1TB de données pour environ 1$ par mois, alors que les tarifs du service Glacier traditionnel tournent autour de 4 à 5$ par TB)..

Amazon MQ (disponible) : ce service de messagerie peut désormais être utilisé par les applications des organisations soumises aux exigences réglementaires PCI DSS, à la norme SOC ou aux certifications ISO 9001, 27001, 27017 et 27018.

AWS IoT Greengrass : ce service permet de combiner une exploitation locale des données générées par les objets périphériques (ex. : exécution de fonctions AWS Lambda, synchronisation des données…) tout en utilisant les ressources du cloud pour assurer les actions de gestion , analyse et stockage de longue durée. Ce service bénéficie désormais de nouvelles fonctionnalités, dont certaines visent à améliorer notamment la sécurité de l’accès aux données. Ainsi, il serait notamment possible de déposer sa clé privée dans un espace de stockage matériel sécurisé (et ainsi activer l’authentification TLS via certificats X.509 ainsi que le chiffrement des données stockées ou en transit), ou d’assurer une gestion plus granulaire des droits d’accès au service AWS Lambda s’il est utilisé en parallèle.

Pour conclure

Déployée suivant une logique d’adaptation et d’amélioration continue, la sécurité dans le cloud n’a rien de magique – elle repose notamment sur :

- la capacité à connaître de façon précise l’usage qui est fait par les différentes entités d’une organisation des services cloud et à leur proposer un cadre d’utilisation permettant d’équilibrer autonomie et contrôle des risques.

- une montée en compétences et une diffusion des savoir-faire entre les équipes projet et opérationnelles, à la fois sur les aspects techniques et fonctionnels

- l’usage de services sécurisés et d’outils de protection et de conformité, de suivi des écarts et de remédiation

En ligne avec son modèle de responsabilité partagée, AWS laisse le soin à ses clients de mener leurs travaux sur les deux premiers aspects tandis qu’il poursuit la montée en gamme de son catalogue de services sécurité. Cette évolution semble se faire selon uns double logique : plateformisation des services sécurité (le security hub remplacera-t-il un jour les SIEM?) et intégration continue des retours d’expérience terrain (par exemple, templatisation de services préalablement délivrés par ses partenaires technologiques et conseil tiers).

La Tower control (tout comme l’était l’AWS Landing Zone) est emblématique de cette démarche, embarquant des règles de gestion toujours plus puissantes, et qui présentent l’avantage d’être gérées et tenues à jour par AWS. Nous verrons si l’essai est transformé lors du test opérationnel que nous attendons impatiemment !