La sécurité dans les nuages : l’interview Cloud Sec de Victor Grenu

Après la revue de presse sécurité Revolve Job Zero, nous vous proposons un nouveau format régulier sur la sécurité Cloud. Dans cette série d’interviews, nous allons à la rencontre de spécialistes sécurité qui travaillent sur le Cloud pour faire un état des lieux des tendances et des pratiques : boite à outils sécurité dans le Cloud, évolutions de fond, impacts de la crise sanitaire, transformation du métier de la sécurité… Notre premier invité est Victor Grenu, Architecte AWS indépendant.

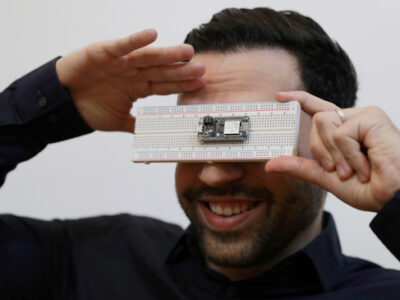

Victor Grenu est Architecte AWS, et consultant indépendant spécialisé dans la sécurité Cloud. Il anime une newsletter hebdomadaire, “AWS Security Digest”, un récapitulatif synthétique sur les sujets de la sécurité sur AWS, via une approche slow-tech.

Vous y trouverez :

- Meilleurs articles de la semaine

- Les changements sur les AWS Managed IAM Policies

- Sélection des meilleures newsletter CloudSec

- Derniers updates sur l’API AWS

- Changement sur les permissions IAM

- Posts les plus upvote sur Reddit: r/AWS

- Les liens les plus partagés dans l’écosystème AWS Sec.

- Les tweets avec le plus d’engagement

Victor est également derrière le bot Twitter MAMIP, qui recense tous les changements dans les policy IAM opérés par AWS.

Boîte à outils sécurité dans le cloud

Quels sont les outils et services que tu utilises le plus souvent ?

J’utilise beaucoup IAM, donc Access Analyzer, le policy validator, Security Hub, Cloudtrail évidemment… Il y a aussi des outils issus de la communauté, qui ne sont pas encore portés sur AWS, comme Prowler, ScoutSuite pour les audits de sécurité, Checkov pour l’analyse statique du code d’infra as code, ou Yor un service plus orienté compliance. J’ai aussi un bot Twitter, mamip, qui alerte à chaque changement dans les policy IAM opérés par AWS. J’utilise aussi une roadmap Sécurité, qui est mise à jour régulièrement.

Est-ce qu’il te manque des outils ?

Il manque parfois des fonctionnalités sur des outils existants. Quand AWS sort un nouveau service, c’est souvent un MVP. Il n’est pas forcément cross account ou cross région, et nous ne pouvons pas scanner 500 comptes ou toutes les régions d’un seul coup. Cela peut compliquer le travail.

Les évolutions de fond de la sécurité

Quels sont les principaux challenges de sécurité sur le Cloud AWS ?

Parmi les challenges auxquels je suis confronté au quotidien, il y a la multitude de services proposés par AWS, nouveaux services ou évolutions. Avec plusieurs workloads en production, suivre la vitesse d’évolution d’un Cloud Service Provider, et surtout AWS qui est leader, peut s’avérer complexe.

Par ailleurs, le Cloud est un outil formidable pour les équipes qui expérimentent et testent des nouveaux services dans le cadre de POC ou MVP, mais on prend souvent des raccourcis. La sécurité n’est pas toujours dans les priorités, soit par méconnaissance, soit par besoin d’aller vite et de répondre aux besoins métier immédiatement. C’était déjà vrai dans les environnements on premise mais le cloud a accéléré les choses. De fait, un POC qui passe en production grâce à la scalabilité du Cloud peut poser un challenge de sécurité.

En quoi l’arrivée de nouveaux services AWS et l’évolution du marché a changé ton métier ?

AWS a beaucoup travaillé sur la sécurité en proposant de nombreux services. Souvent, il s’agit de logiciels open source qui ont été re packagés dans une offre Saas ou Paas. Ces services ont été redéveloppés, intégrés à la console et aux API AWS, et cela a donc consolidé le marché. Mais c’est aussi une bonne chose car la force de frappe d’AWS assure que le service va évoluer et qu’il sera maintenu. L’intégration dans l’environnement AWS est meilleure également, et le produit est plus mature.

Pas mal d’outils qui étaient open source à l’origine sont maintenant intégrés dans l’offre AWS : Access Analyzer pour les policies de sécurité IAM, Guard Duty pour faire de l’alerting quasi temps réel, Security Hub pour centraliser tout ça, et avoir une visualisation cross région et cross account. Je pense que finalement ces offres intégrées nous facilitent la vie. Pour forcer un peu le trait, on va moins bricoler sur des logiciels open source, et ne plus avoir de problèmes de mise à jour. Pour les managers et les équipes de sécurité, disposer d’une vue centralisée et de dashboards consolidés, c’est primordial, surtout quand on a de nombreux comptes AWS.

Les changements récents

A ton niveau, quels ont été les impacts de la crise sanitaire sur la sécurité ?

Beaucoup d’entreprises de petite taille ont mis en place des solutions de travail à distance très rapidement, voire trop rapidement. Monter des VPN ou des accès distants sur le Cloud est simple, il n’y a même pas besoin de commander des appliances. Tout s’est fait du jour au lendemain après l’annonce du confinement, et les entreprises ont donc rapidement mis en place des passerelles sur AWS pour atteindre le réseau de l’entreprise, ou certains assets. Là encore ça n’a pas toujours été fait de la meilleure manière, les entreprises ont pris des raccourcis, mais le plus souvent elles ont pris le temps par la suite d’appliquer des bonnes pratiques de sécurité. Je trouve que le bilan est plutôt positif : les entreprises ont des passerelles d’accès, des backup, et les solutions et bonnes pratiques sécurité sont en place.

Pourtant les clients n’étaient pas forcément prêts avant le premier confinement. Les solutions n’étaient pas dimensionnées pour que toute l’entreprise se connecte en même temps, ce n’était pas tolérant à la panne. Le travail à distance n’était pas un asset critique, il l’est devenu par la force des choses. J’ai vu l’exemple d’un centre d’appel qui a dû se réorganiser en un weekend pour que son service client puisse opérer à distance, dans des bonnes conditions : fournir des ordinateurs, les connecter à distance, donner accès au back end de management…gros challenge.

Je constate également que le travail à distance semble être devenu un acquis, avec une majorité du temps proposé en télétravail. On voit émerger aussi en France des postes en full remote, ce qu’on ne voyait auparavant qu’aux Etats-Unis.

Est-ce que la souveraineté des données est un sujet pour tes clients ?

C’est un sujet en marge pour une bonne partie de mes clients, cependant c’est un enjeu pour certaines municipalités ou collectivités locales. Le sujet ne concerne pas uniquement la localisation des données, il y a aussi la question de pouvoir choisir une offre de Cloud souverain, avec un fournisseur français ou européen. AWS dispose par exemple d’une région à Paris, mais ça ne répond qu’en partie au problème puisque AWS est un acteur américain.

La transformation du métier de la sécurité

Est-ce que ces services uberisent une partie du travail du consultant sécurité ?

Même si ce sont des services “sur étagère”, ils doivent être configurés en accord avec les besoins du client et intégrés à son écosystème. L’offre de base est standardisée mais elle ne convient pas forcément telle quelle au contexte client et à son cas d’usage. Ces services sont presque prêts à l’emploi, mais il faut bien connaître le produit et l’environnement AWS : c’est une boîte de Legos, prendre les briques et les assembler demande un certain savoir-faire. Le travail pour adapter les services est différent de celui qu’on faisait avant leur arrivée, mais il y a tout de même un espace sur lequel apporter de la valeur ajoutée. Cela nous permet de nous concentrer sur la réelle plus value du métier.

Est-ce qu’il y a un changement de mindset entre la sécurité on premise et sur le Cloud ?

Oui, c’est un changement majeur. Auparavant on avait des équipes silotées, avec une équipe de sécurité qui faisait de la sécurité périmétrique avec un gros firewall, une DMZ, etc. Aujourd’hui on constate que le mode d’organisation privilégié est le DevSecOps, avec des SRE (Site reliability engineering) dans les entreprises les plus matures, mais on garde quand même des RSSI et des équipes sécurité, parfois dédiées Cloud.

Ce qui est nouveau, c’est qu’on demande aux équipes produit de prendre en compte la sécurité le plus tôt possible dans leur cycle de développement. De plus en plus de clients passent sur un modèle SRE, avec une équipe qui optimise les processus, automatise et contribue ainsi à réduire le nombre d’incidents, y compris ceux de sécurité.

La place des femmes dans la cybersécurité, est-ce un vrai ou un faux débat ?

Je dirais que plus généralement on manque de femmes dans l’IT, et cela se voit dès les formations. Les métiers de l’IT et de la sécurité sont pourtant intéressants, valorisants et offrent de bonnes perspectives d’évolution. Je milite pour qu’il y ait plus de femmes dans nos métiers, mais on en voit très peu dans les équipes de sécurité. Et c’est dommage, car elles apportent un autre regard sur le métier.

Conclusion

Pour finir, est-ce que tu vois que le cloud est un accélérateur des enjeux de sécurité ?

Il est plus complexe de faire de la sécurité dans le Cloud, car c’est plus permissif que le on premise, les ressources sont plus facilement exposées. Sur le on premise, un équipement mal configuré restait sur le réseau interne, protégé par un firewall et une sécurité périmétrique. Avec le cloud, une ligne dans un fichier yaml suffit pour exposer un bucket ou un conteneur sur Internet.

Le Cloud apporte des contraintes supplémentaires en termes de sécurité, il faut un bon niveau de formation et de connaissances. Mais je trouve aussi que les gens sont plus prudents sur le Cloud, ils sont sensibilisés aux problèmes des fuites de données. En ce sens, le Cloud est peut-être un accélérateur des sujets de sécurité car justement le risque est plus grand.